Что нового в ноде Вебмониторэкс (при обновлении ноды 2.18 и ниже)¶

На этой странице перечислены изменения, доступные при обновлении ноды 2.18 и ниже до версии 3.6. Все изменения доступны как в клиентской ноде, так и в ноде с мультиарендной опцией версии 3.6.

Нода версии 3.6 и ниже больше не поддерживается

Обратите внимание, что нода версии 3.6 и ниже больше не поддерживается, поэтому мы рекомендуем обновить модули.

В последней версии ноды значительно упрощена настройка ноды и повышено качество фильтрации трафика. Некоторые настройки ноды 3.6 несовместимы с новой версией ноды. Перед обновлением компонентов внимательно изучите набор изменений и рекомендации по обновлению.

Поддерживаемые формы установки¶

-

Обновлена версия Community Ingress‑контроллера NGINX, на котором основан Ingress-контроллер Вебмониторэкс. Ранее использовалась версия 0.26.2, теперь — 1.1.3.

Инструкция по миграции на новую версию Ingress‑контроллера Вебмониторэкс →

-

Добавлена поддержка CloudLinux OS 6.x

-

Добавлена поддержка Debian 11.x Bullseye

-

Прекращена поддержка Ubuntu 16.04 LTS (xenial)

-

Добавлена поддержка AlmaLinux, Rocky Linux и Oracle Linux 8.x в связи с прекращением поддержки CentOS 8.x

Пакеты ноды для альтернативной операционной системы будут храниться в репозитории CentOS 8.x.

Полный список поддерживаемых форм установок →

Требования к системе для установки ноды¶

Начиная с версии 3.x, нода поддерживает работу с белыми, черными и серыми списками IP‑адресов. Вы можете добавить в список как одиночные IP-адреса, так и страны или дата-центры.

Чтобы при анализе запросов нода использовала актуальный список IP-адресов, которые зарегистрированы в стране, регионе или дата-центре из списков IP, нода должна иметь доступ к адресам, с которых они скачиваются. Обеспечение доступа к этим адресам — новое требование к виртуальной машине, на которую устанавливается нода.

Диапазоны IP-адресов, к которым необходимо обеспечить доступ:

Режимы фильтрации трафика¶

-

Новый режим фильтрации трафика — мягкая блокировка.

Использование режима мягкой блокировки позволяет значительно снизить уровень ложных срабатываний на атаки за счет блокировки только тех запросов, которые содержат признаки атаки и отправлены с IP-адресов из серого списка.

-

Теперь нода анализирует источник запросов только в режиме мягкой или обычной блокировки.

В выключенном режиме (

off) и режиме мониторинга (monitoring), нода:- Не блокирует запросы, отправленные с IP‑адресов из черного списка

- В режиме мониторинга выгружает в Вычислительный кластер Вебмониторэкс данные об атаках, отправленных с IP‑адресов из белого списка

Подробнее о режимах работы ноды Вебмониторэкс →

Управление источниками запросов¶

Прекращена поддержка следующих параметров для управления источниками запросов:

-

Всех

aclдиректив NGINX и переменных окружения, которые использовались для настройки черных списков IP-адресов. Теперь дополнительная настройка черных списков через конфигурационные файлы не требуется.

Появились новые возможности для управления источниками запросов:

-

Полное управление белым, черным и серым списками IP-адресов через Консоль управления Вебмониторэкс.

-

Поддержка фильтрации трафика в режиме мягкой блокировки и поддержка серого списка IP-адресов.

Использование серых списков в режиме мягкой блокировки позволяет значительно снизить уровень ложных срабатываний на атаки за счет блокировки только тех запросов, которые содержат признаки атаки и отправлены с IP-адресов из серого списка.

Для автоматического добавления адресов в серый список вы можете использовать новый триггер Добавить IP в серый список.

-

Автоматическое добавление IP-адресов Сканера Вебмониторэкс в белый список. Теперь добавлять IP-адреса Сканера в белый список вручную не требуется.

-

Управление блокировкой групп IP-адресов, которые зарегистрированы в определенной стране, регионе, дата-центре, являются адресами узлов Tor или сети VPN.

-

Возможность выбрать приложения, к которым необходимо ограничить или разрешить доступ, при добавлении IP‑адресов в списки.

-

Новая директива NGINX

disable_acl. Данная настройка позволяет выключить анализ источников запросов на совпадение с данными из списков IP-адресов.

Подробнее о директиве NGINX disable_acl →

Подробнее о добавлении IP-адресов в белый, черный и серый списки →

ПО для построения структуры API¶

Теперь нода поставляется с ПроAPI Структура, который строит структуру ваших API на основе реального трафика приложений.

Подробнее о ПроAPI Структура →

Правило для настройки обнаружения атак типа overlimit_res¶

Теперь можно настраивать обнаружение атак типа overlimit_res с помощью специального правила в Консоли управления.

В связи с этим, устарели следующие директивы NGINX:

-

Директива NGINX

wallarm_process_time_limit, которая использовалась для установки собственного лимита времени на обработку одного запроса.Теперь лимит задается с помощью правила.

-

Директива NGINX

wallarm_process_time_limit_block, которая задавала режим блокировки атак типаoverlimit_res.Если создано правило, нода будет блокировать атаки типа

overlimit_resв соответствии с общим режимом фильтрации.

Полная поддержка параметров прекратится в будущих релизах. Если параметры явно заданы в конфигурационных файлах и правило еще не настроено, поведение ноды соответствует значениям параметров. Однако рекомендуется перенести настройки в правило заранее, соответствующие шаги приведены в инструкциях по обновлению модулей.

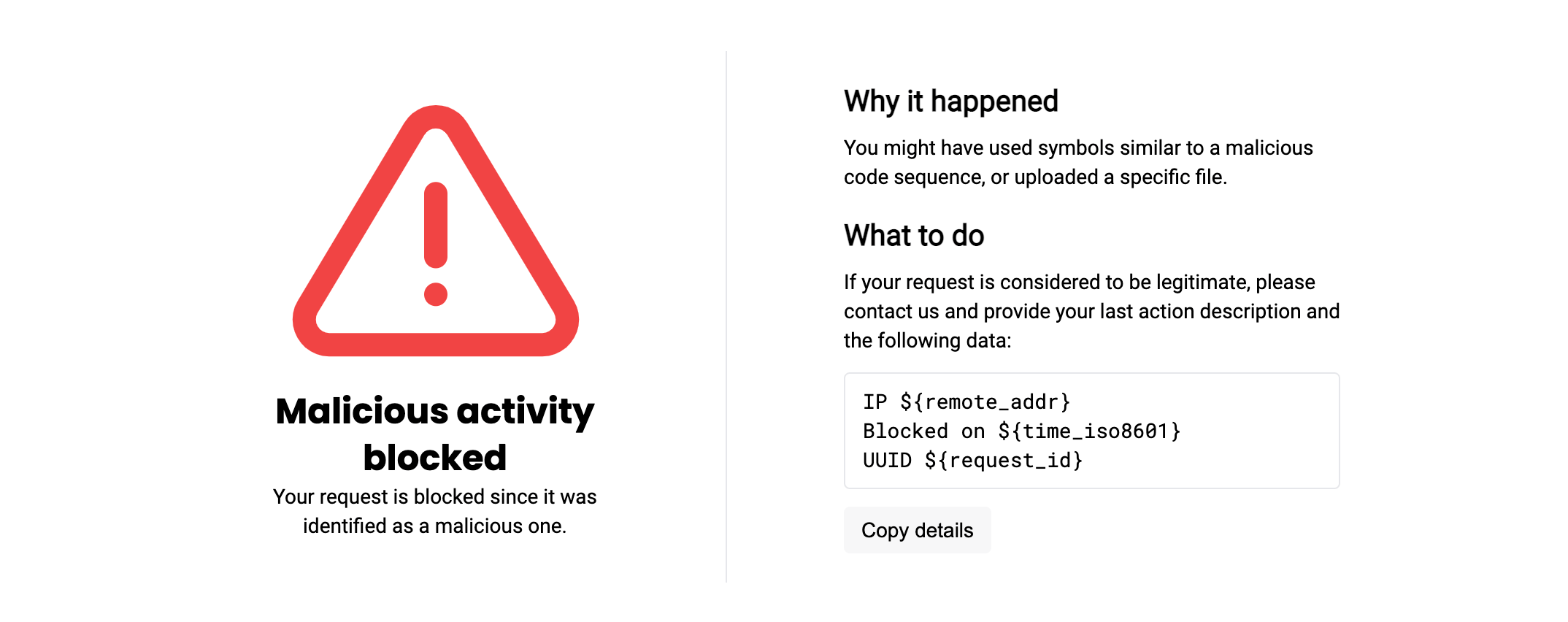

Обновление страницы блокировки запросов¶

Обновлена страница блокировки /usr/share/nginx/html/wallarm_blocked.html. Обновлен внешний вид, добавлена возможность настроить логотип и почту для обращений.

Теперь по умолчанию страница выглядит следующим образом:

Подробнее о настройке страницы блокировки →

Новые параметры для базовой настройки ноды¶

-

Новые переменные окружения для Docker‑контейнера Вебмониторэкс на основе NGINX:

WALLARM_APPLICATION. В переменной передается идентификатор для обозначения защищенного приложения в Вычислительном кластере Вебмониторэкс.NGINX_PORT. В переменной передается порт, который будет использовать NGINX внутри Docker-контейнера.

Инструкция по запуску Docker‑контейнера Вебмониторэкс на основе NGINX →

-

Новые параметры конфигурационного файла

node.yamlдля настройки синхронизации Вычислительного кластера Вебмониторэкс и ноды:api.local_hostиapi.local_port. С помощью этих параметров вы можете задать локальный IP-адрес и порт сетевого интерфейса, через который отправляются запросы к Вебмониторэкс API.

Переименованные параметры, файлы и метрики¶

-

Изменились названия следующих директив NGINX:

- NGINX:

wallarm_instance→wallarm_application - NGINX:

wallarm_local_trainingset_path→wallarm_custom_ruleset_path - NGINX:

wallarm_global_trainingset_path→wallarm_protondb_path

Параметры с устаревшими названиями временно поддерживаются, но в будущих релизах их поддержка прекратится полностью. Логика параметров не изменилась.

- NGINX:

-

Изменилось название аннотации Ingress:

nginx.ingress.kubernetes.io/wallarm-instance→nginx.ingress.kubernetes.io/wallarm-application.Аннотация с устаревшим названием временно поддерживается, но в будущих релизах ее поддержка прекратится полностью. Логика аннотации не изменилась.

-

Изменилось название файла со сборкой индивидуальных правил:

/etc/wallarm/lom→/etc/wallarm/custom_ruleset. Теперь на ноду выгружается файл только с новым названием.В директиве NGINX

wallarm_custom_ruleset_pathизменилось значение по умолчанию, новое значение —/etc/wallarm/custom_ruleset. -

Изменилось название метрики collectd:

gauge-lom_id→gauge-custom_ruleset_id.Сервис временно возвращает как метрику с устаревшим названием, так и с новым. В будущих релизах поддержка устаревшей метрики прекатится полностью.

Параметры сервиса статистики¶

-

Сервис статистики теперь учитывает запросы, отправленные с IP‑адресов из черного списка. Количество таких запросов записывается в новый параметр

blocked_by_acl, а также учитывается в параметрахrequestsиblocked. -

Изменились названия параметров статистики ноды Вебмониторэкс:

lom_apply_time→custom_ruleset_apply_timelom_id→custom_ruleset_id

Эндпоинт

http://127.0.0.8/wallarm-statusвременно возвращает как параметры с устаревшими названиями, так и с новыми. В будущих релизах устаревшие параметры будут удалены.

Подробнее о сервисе статистики →

Возможность блокировать запросы с IP-адресов из черного списка без поиска признаков атак¶

Добавлена новая директива NGINX wallarm_acl_access_phase, с помощью которой вы можете увеличить производительность ноды Вебмониторэкс следующим образом:

-

По умолчанию фильтрующая нода блокирует запросы с IP-адресов из черного списка только после анализа запросов на наличие атак.

-

Включение

wallarm_acl_access_phase onменяет операции местами: блокировка запросов с IP-адресов из черного списка будет происходить сразу, без поиска атак в запросах. Это существенно снижает нагрузку на CPU ноды.

Процедура обновления¶

-

Ознакомьтесь с рекомендациями по обновлению модулей.

-

Обновите модули, следуя подходящей инструкции:

-

Перенесите настройку белых и черных списков на новую версию.