Деплой Docker‑образа ноды Вебмониторэкс в GCP¶

Данная инструкция содержит краткое руководство по деплою Docker‑образа ноды Вебмониторэкс (NGINX) с помощью облачной платформы Google Cloud Platform. Для деплоя Docker-образа используется компонент Google Compute Engine (GCE).

Ограничение инструкции

В данной инструкции не описана конфигурация для балансировки нагрузки и автоматического масштабирования нод Вебмониторэкс. Чтобы выполнить конфигурацию самостоятельно, рекомендуем ознакомиться с документацией GCP.

Требования¶

-

Активный платежный аккаунт GCP

-

Включенный Compute Engine API

-

Установленный и настроенный Google Cloud SDK (gcloud CLI)

-

Доступ к аккаунту с ролью Администратор в Консоли управления Вебмониторэкс

Способы конфигурации Docker-контейнера с нодой Вебмониторэкс¶

При деплое необходимо передать в Docker‑контейнер параметры ноды Вебмониторэкс одним из способов:

-

Через доступные переменные окружения. С помощью переменных окружения задаются базовые настройки ноды. Большинство доступных директив не могут быть переданы через переменные.

-

В примонтированном конфигурационном файле. С помощью конфигурационного файла можно выполнить полную настройку ноды, используя любые доступные директивы. При этом способе конфигурации параметры для подключения к Вычислительному кластеру Вебмониторэкс передаются в переменных окружения.

Деплой контейнера с настройкой ноды через переменные окружения¶

Для деплоя контейнера с настройками ноды, переданными только в переменных окружения, вы можете использовать Консоль GCP или gcloud CLI. В данной инструкции используется gcloud CLI.

-

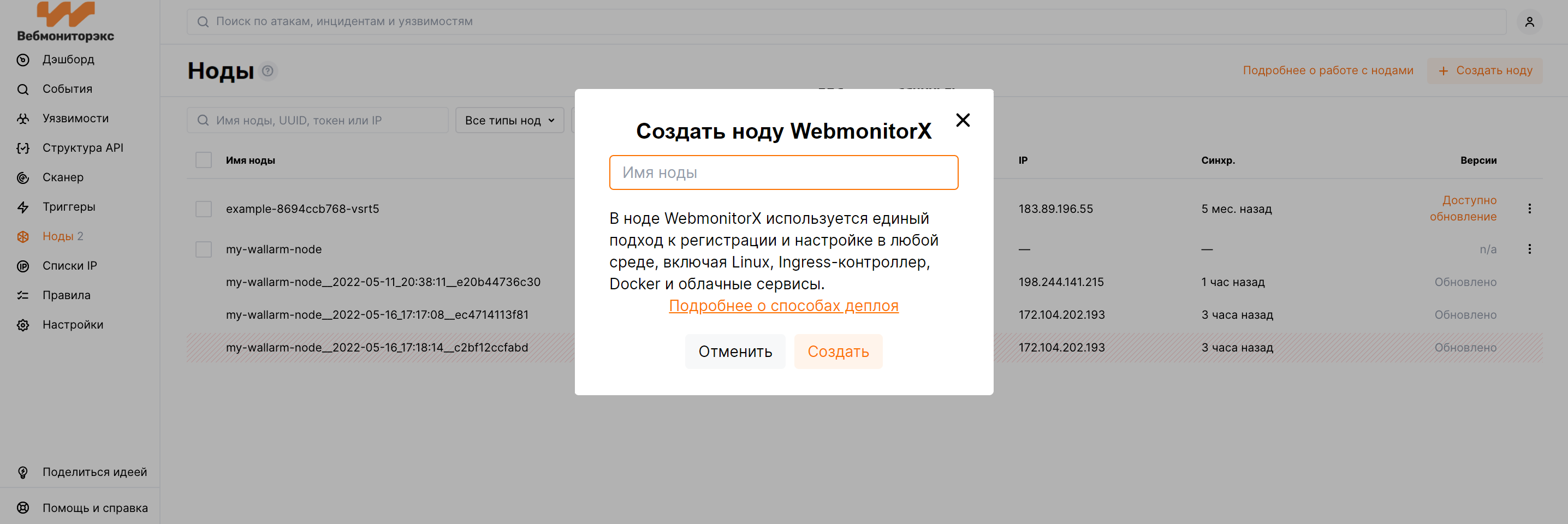

Перейдите в Консоль управления → Ноды и создайте ноду.

-

Скопируйте сгенерированный токен.

-

Запишите токен ноды Вебмониторэкс в локальную переменную окружения, чтобы передать чувствительные данные в GCP более безопасным образом:

export WALLARM_API_TOKEN='<WALLARM_API_TOKEN>' -

Создайте инстанс с запущенным Docker-контейнером с помощью команды

gcloud compute instances create-with-container:gcloud compute instances create-with-container <INSTANCE_NAME> \ --zone <DEPLOYMENT_ZONE> \ --tags http-server \ --container-env WALLARM_API_TOKEN=${WALLARM_API_TOKEN} \ --container-env NGINX_BACKEND=<HOST_TO_PROTECT_WITH_WALLARM> \ --container-env WALLARM_API_HOST=api.wallarm.ru \ --container-image registry-1.docker.io/wmx-public.gitlab.yandexcloud.net:5050/wmx-public/container-images/node:4.4.0-1<INSTANCE_NAME>: название инстанса, например:wallarm-node.--zone: зона, в которой будет запущен инстанс.--tags: теги для инстанса. Через теги настраивается доступность инстанса из других ресурсов. В данном случае передается значениеhttp-server, чтобы порт инстанса 80 принимал входящие запросы.--container-image: ссылка на Docker-образ с нодой Вебмониторэкс.-

--container-env: переменные окружения с настройками ноды Вебмониторэкс из таблицы ниже. Не рекомендуется передавать значение переменнойWALLARM_API_TOKENв явном виде.Переменная окружения Описание Обязательная? WALLARM_API_TOKENТокен ноды Вебмониторэкс. Предыдущие переменные для настройки доступа к Вычислительному кластеру Вебмониторэкс

Для деплоя ноды версии 3.6 и ниже использовались переменные

DEPLOY_USERиDEPLOY_PASSWORD. Начиная с версии 4.0, рекомендуется использоватьWALLARM_API_TOKEN. Подробнее о миграции на новую версиюДа NGINX_BACKENDДомен или IP‑адрес ресурса, который необходимо защитить с помощью Вебмониторэкс. Да WALLARM_API_HOSTАдрес Вебмониторэкс API. Должен быть api.wallarm.ru.

По умолчанию:api.wallarm.com.Нет WALLARM_MODEРежим работы ноды Вебмониторэкс: block, чтобы блокировать вредоносные запросыsafe_blocking, чтобы блокировать только те вредоносные запросы, которые отправлены с IP‑адресов из серого спискаmonitoring, чтобы анализировать, но не блокировать запросыoff, чтобы не обрабатывать входящий трафик

monitoring.

Подробное описание режимов работыНет WALLARM_APPLICATIONУникальный идентификатор для обозначения защищенного приложения в Вычислительном кластере Вебмониторэкс. Значение может быть любым целым положительным числом, кроме 0.

По умолчанию (если переменная не указана явно):-1(приложение default в Консоли управления → Настройки → Приложения).

Подробнее о настройке приложений →Нет TARANTOOL_MEMORY_GBРазмер оперативной памяти для Tarantool в гигабайтах. Значение может быть целым или дробным (разделитель целой и дробной части — точка). По умолчанию: 0.2 гигабайта. Нет NGINX_PORTПорт, который будет использовать NGINX внутри Docker‑контейнера.

Начиная с Docker‑образа версии4.0.2-1, порт сервисаwallarm-status, от которогоcollectdполучает данные, обновляется автоматически в соответствии со значениемNGINX_PORT.

По умолчанию (если переменная не указана явно):80.

Синтаксис:-e NGINX_PORT='443'.Нет DISABLE_IPV6Если в переменной передано любое значение, кроме пустого, из конфигурационного файла NGINX будет удалена строка listen [::]:80 default_server ipv6only=on;и веб-сервер NGINX перестанет принимать IPv6-соединения.

Если переменная не передана явно или в ней передано пустое значение"", NGINX принимает и IPv6- и IPv4-соединения.Нет -

Описание всех параметров команды

gcloud compute instances create-with-containerприведено в документации GCP.

-

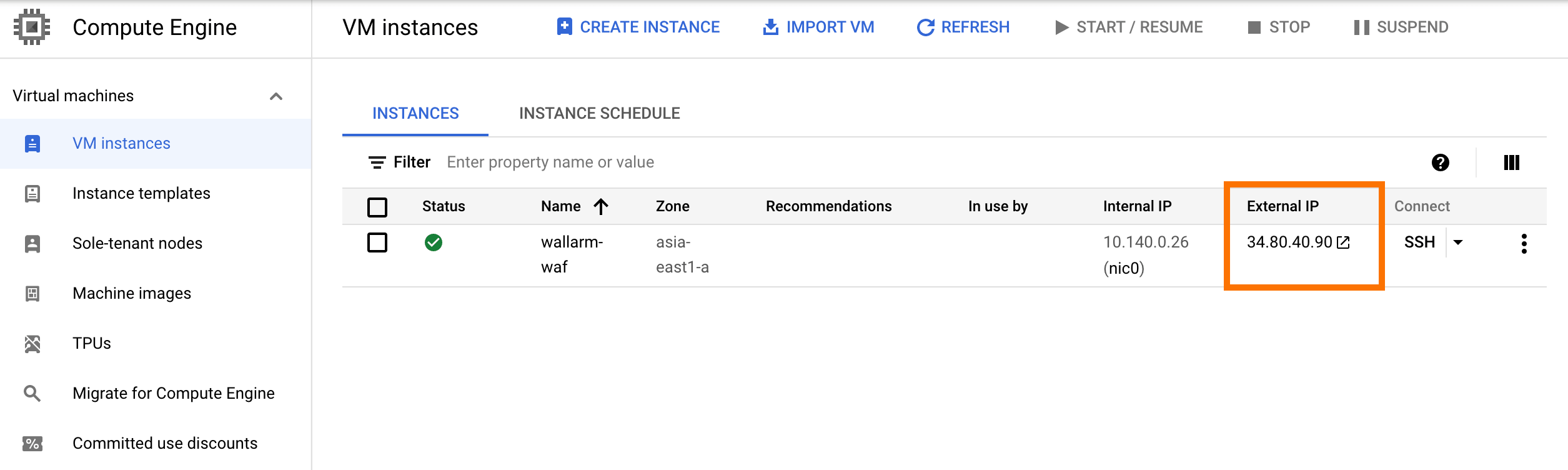

Перейдите в Консоль GCP → Compute Engine → VM instances и убедитесь, что инстанс появился в списке.

Деплой контейнера с настройкой ноды через примонтированный файл¶

Для деплоя контейнера с настройками ноды Вебмониторэкс, переданными через переменные окружения и примонтированный конфигурационный файл, необходимо создать инстанс с конфигурационным файлом и запустить Docker-контейнер в этом же инстансе. Для этого вы можете использовать Консоль GCP или gcloud CLI. В данной инструкции используется gcloud CLI.

-

Перейдите в Консоль управления → Ноды и создайте ноду.

-

Скопируйте сгенерированный токен.

-

Создайте инстанс из любого образа операционной системы, доступного в реестре Compute Engine, с помощью команды

gcloud compute instances create:gcloud compute instances create <INSTANCE_NAME> \ --image <PUBLIC_IMAGE_NAME> \ --zone <DEPLOYMENT_ZONE> \ --tags http-server<INSTANCE_NAME>: название инстанса.--image: название образа операционной системы из реестра Compute Engine. Инстанс будет создан из указанного образа, и Docker-контейнер будет запущен в созданном инстансе. Если параметр опущен, инстанс будет создан на основе образа Debian 10.--zone: зона, в которой будет запущен инстанс.--tags: теги для инстанса. Через теги настраивается доступность инстанса из других ресурсов. В данном случае передается значениеhttp-server, чтобы порт инстанса 80 принимал входящие запросы.- Описание всех параметров команды

gcloud compute instances createприведено в документации GCP.

-

Перейдите в Консоль GCP → Compute Engine → VM instances и убедитесь, что инстанс появился в списке и находится в статусе RUNNING.

-

Подключитесь к инстансу по SSH, используя инструкцию GCP.

-

Установите в инстансе пакеты Docker по инструкции для подходящей ОС.

-

Запишите токен ноды Вебмониторэкс в локальную переменную окружения инстанса:

export WALLARM_API_TOKEN='<WALLARM_API_TOKEN>' -

Создайте в инстансе директорию с конфигурационным файлом

defaultс настройками ноды Вебмониторэкс (например, директориюconfigs). Пример файла с минимальными настройками:server { listen 80 default_server; listen [::]:80 default_server ipv6only=on; #listen 443 ssl; server_name localhost; #ssl_certificate cert.pem; #ssl_certificate_key cert.key; root /usr/share/nginx/html; index index.html index.htm; wallarm_mode monitoring; # wallarm_application 1; location / { proxy_pass http://example.com; include proxy_params; } }Набор директив, которые могут быть указаны в конфигурационном файле →

-

Запустите Docker-контейнер с нодой Вебмониторэкс с примонтированным конфигурационным файлом и переменными окружения.

docker run -d -e WALLARM_API_TOKEN=${WALLARM_API_TOKEN} -e WALLARM_API_HOST='api.wallarm.ru' -v <INSTANCE_PATH_TO_CONFIG>:<DIRECTORY_FOR_MOUNTING> -p 80:80 wmx-public.gitlab.yandexcloud.net:5050/wmx-public/container-images/node:4.4.0-1<INSTANCE_PATH_TO_CONFIG>: путь до конфигурационного файла, созданного на предыдущем шаге. Например:configs.-

<DIRECTORY_FOR_MOUNTING>: директория контейнера, в которую монтируется конфигурационный файл. Конфигурационный файл может быть примонтирован в директории контейнера, которые использует NGINX:/etc/nginx/conf.d— общие настройки/etc/nginx/sites-enabled— настройки виртуальных хостов/var/www/html— статические файлы

Директивы ноды описываются в файле контейнера

/etc/nginx/sites-enabled/default. -

-p: порт, через который нода принимает запросы. Значение должно совпадать с портом инстанса. -

-e: переменные окружения из таблицы ниже. Не рекомендуется передавать значение переменнойWALLARM_API_TOKENв явном виде.Переменная окружения Описание Обязательная? WALLARM_API_TOKENТокен ноды Вебмониторэкс. Предыдущие переменные для настройки доступа к Вычислительному кластеру Вебмониторэкс

Для деплоя ноды версии 3.6 и ниже использовались переменные

DEPLOY_USERиDEPLOY_PASSWORD. Начиная с версии 4.0, рекомендуется использоватьWALLARM_API_TOKEN. Подробнее о миграции на новую версиюДа WALLARM_API_HOSTАдрес Вебмониторэкс API. Должен быть api.wallarm.ru.

По умолчанию:api.wallarm.com.Нет

Тестирование работы ноды Вебмониторэкс¶

-

Перейдите в Консоль GCP → Compute Engine → VM instances и скопируйте IP-адрес инстанса из столбца External IP.

Если IP-адрес отсутствует, убедитесь, что инстанс находится в статусе RUNNING.

-

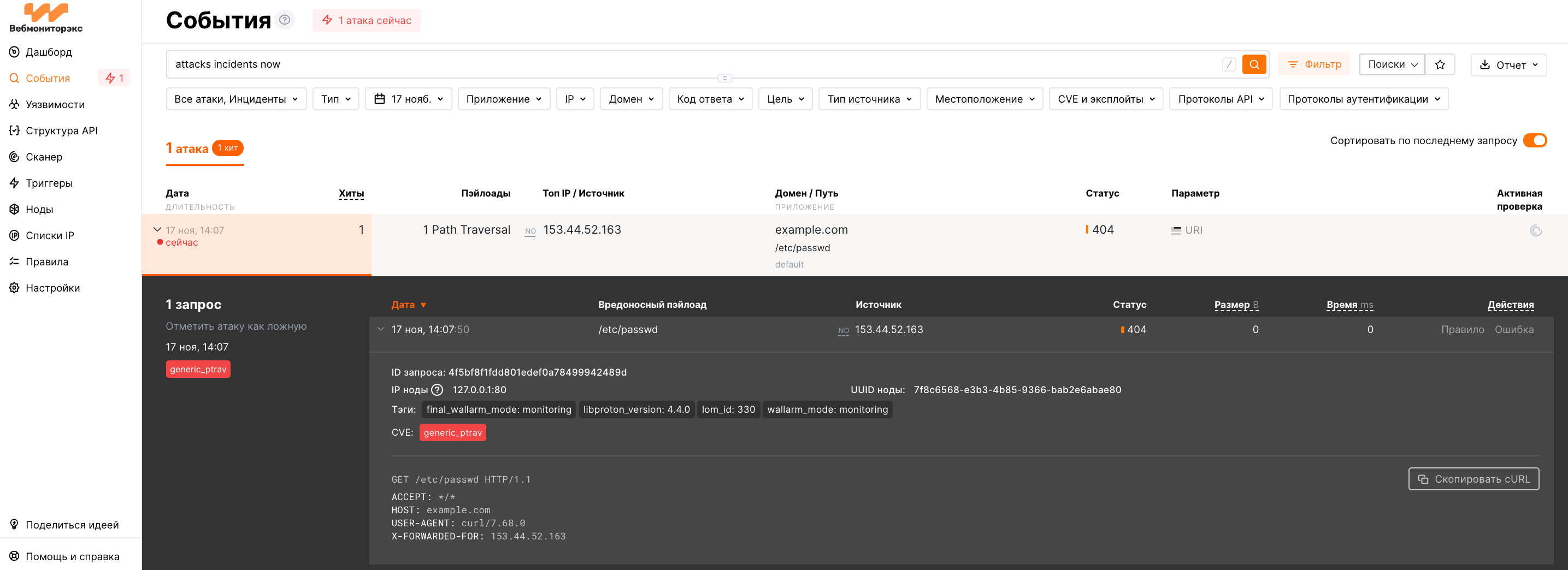

Отправьте тестовый запрос с атакой Path Traversal на скопированный адрес:

curl http://<COPIED_IP>/etc/passwd -

Перейдите в Консоль управления Вебмониторэкс → секция События и убедитесь, что атака появилась в списке.

Чтобы посмотреть сообщения об ошибках запуска контейнера, в меню инстанса необходимо выбрать View logs. Если инстанс недоступен, убедитесь, что в контейнер переданы корректные значения всех обязательных параметров ноды.