Анализ атак¶

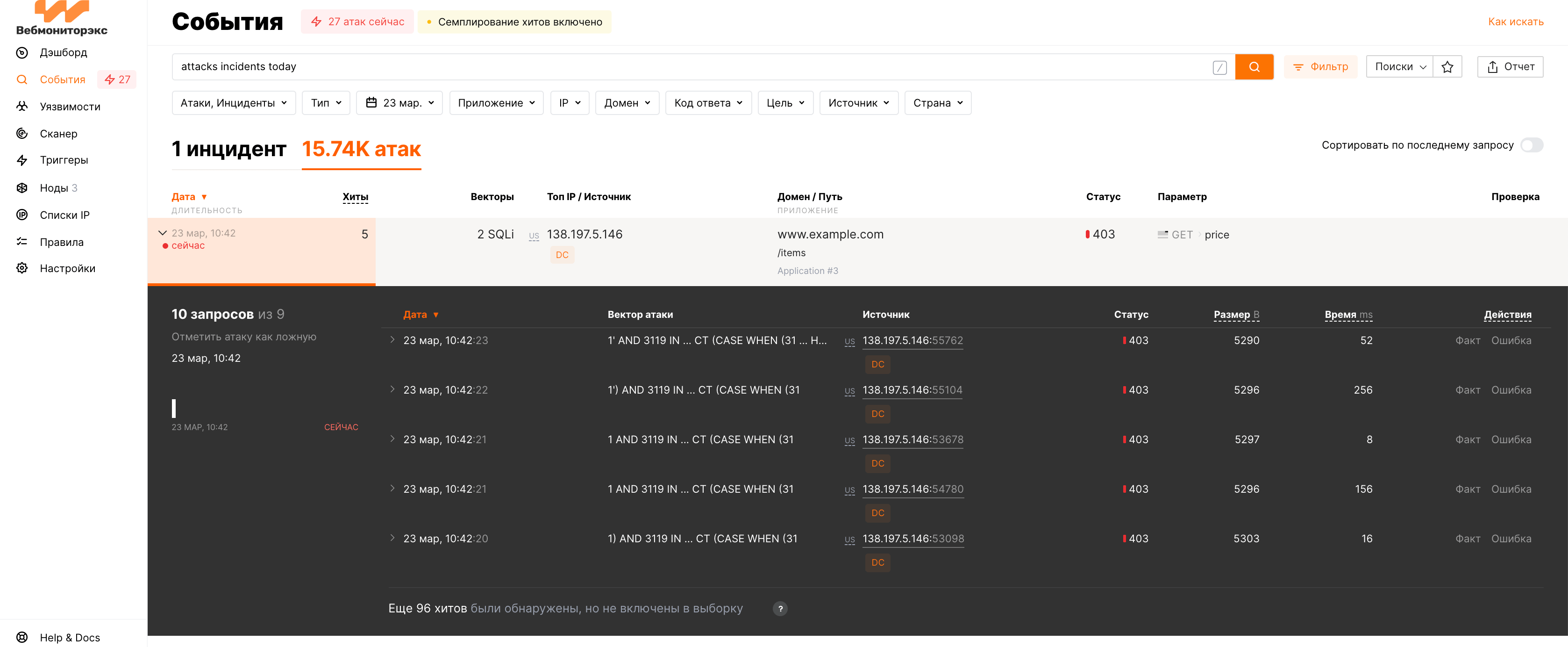

На вкладке События веб‑интерфейса размещается информация об атаках и инцидентах.

Вебмониторэкс автоматически группирует связанные между собой вредоносные запросы в единую сущность — атаку.

Просмотр атаки¶

Вы можете получить информацию обо всех атаках, проанализировав столбцы таблицы, описанные на странице «Просмотр атак и инцидентов».

Анализ запросов в атаке¶

Чтобы просмотреть запросы атаки:

-

Выберите атаку;

-

Нажмите на число в столбце Запросы.

Нажатие на число откроет список всех запросов в выбранной атаке.

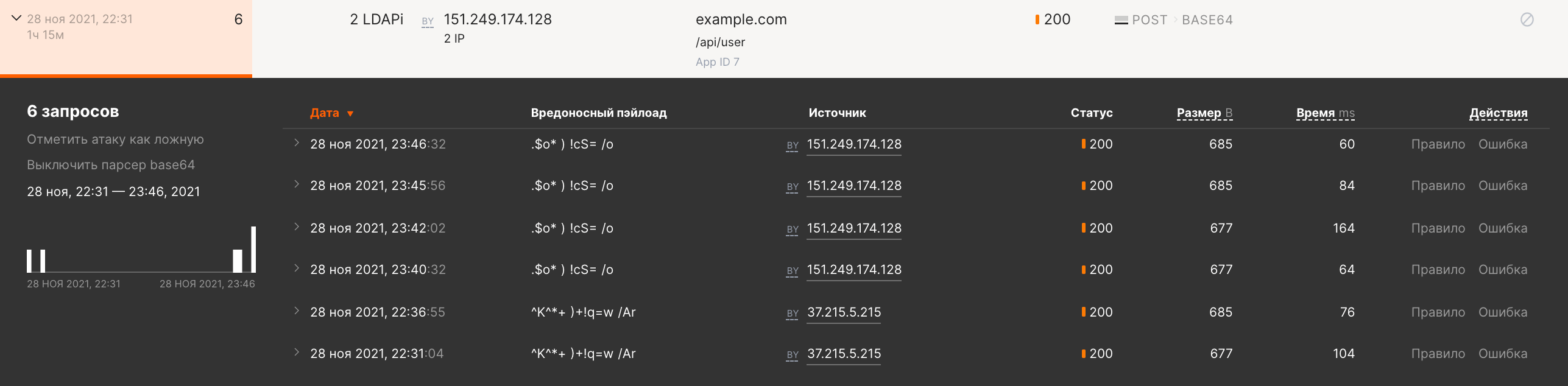

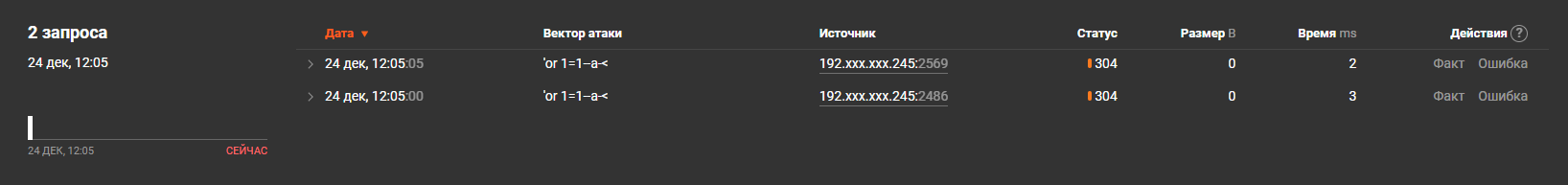

Информация о запросах отображается в следующих столбцах:

-

Дата — дата и время запроса;

-

Вектор — вектор атаки (вредоносный пэйлоад). Нажатие на значение вектора атаки выведет справку по данному типу атаки;

-

Источник — IP‑адрес, с которого пришел запрос. Нажатие на значение IP‑адреса добавит его в поисковую строку. Если удалось найти данные в базе IP2Location или другой, дополнительно может отображаться следующая информация:

- Страна или регион, в котором зарегистрирован IP‑адрес.

- Тип источника, например: дата‑центр, которому принадлежит один или несколько IP‑адресов. Например: Tor, GCP, Proxy или IBM Cloud.

-

Статус — ответ защищаемого ресурса на запрос; если WAF-нода заблокировала запрос, отображается код блокировки (

403или пользовательский код); -

Размер — размер ответа защищаемого ресурса на запрос в байтах;

-

Время — время ответа защищаемого ресурса на запрос.

Если атака происходит в настоящее время, под графиком запросов будет отображена надпись «сейчас».

При анализе вы можете задать тонкие настройки для обработки конкретных запросов. Для тонкой настройки в списке событий доступны кнопки:

-

Отметить атаку как ложную и Ошибка, чтобы сообщить о легитимных запросах, отмеченных как атаки.

-

Выключить парсер base64, чтобы указать на некорректное применение парсера base64 к элементу запроса.

По кнопке открывается предзаполненная форма для создания правила для выключения парсера.

-

Правило, чтобы создать индивидуальное правило любого типа для обработки конкретных запросов.

По кнопке открывается форма для создания правила, предзаполненная данными о запросе.

Просмотр запроса в сыром формате¶

Вывод запроса в сыром формате позволяет проанализировать запрос наиболее детально. При анализе запроса вы также можете скопировать его в формате cURL.

Чтобы открыть запрос в сыром формате, разверните необходимую атаку и затем запрос внутри нее.

Семплирование хитов¶

В трафике приложений часто встречаются похожие, а иногда и полностью идентичные хиты. Хранение всех хитов приводит к дублирующим записям в списке событий. Дублирующие записи увеличивают как время анализа и поиска событий, так и нагрузку на Вычислительный кластер Вебмониторэкс.

Чтобы оптимизировать ресурсы на хранение и анализ данных, к хитам применяются алгоритмы семплирования. Основная задача алгоритмов — отбросить неуникальные хиты и выгрузить в Вычислительный кластер только уникальные.

Учет отброшенных хитов в RPS

Отброшенные хиты учитываются в:

- Среднем количестве запросов, обработанных нодой за секунду (RPS). Соответственно, влияют на лимит RPS в подписке.

- Статистике по количеству хитов на дашборде.

Алгоритмы семплирования не влияют на безопасность приложения, нода Вебмониторэкс идентифицирует и блокирует все попытки атак.

Запуск семплирования хитов¶

-

Для атак на проверку входных данных: по умолчанию семплирование отключено. Алгоритм запускается, если в трафике обнаружен высокий процент атак. Семплирование выполняется в 2 шага: экстремальное и обычное.

-

Для поведенческих атак, атак типа "Информационная бомба" и "Превышение лимита ресурсов": обычное семплирование хитов включено всегда, вне зависимости от процента атак в трафике. Экстремальное запускается, если в трафике обнаружен высокий процент атак.

При включении алгоритма семплирования в секции События отобразится сообщение Семплирование хитов включено.

Семплирование отключается автоматически, когда процент атак в трафике снижается.

Механика семплирования хитов¶

Семплирование хитов выполняется в 2 шага: сначала экстремальное, затем обычное. Обычное семплирование применяется к хитам, которые были сохранены после экстремального.

Исключение — поведенческие атаки, атаки типа "Информационная бомба" и "Превышение лимита ресурсов". Если экстремальное семплирование для них отключено, выполняется только обычное семплирование всех хитов.

Экстремальное семплирование

Экстремальное семплирование работает по следующему принципу:

-

Для атак на проверку входных данных: в Вычислительный кластер выгружаются хиты только с уникальными вредоносными пэйлоадами. Если среди хитов в течение часа были обнаружены хиты с одинаковыми пэйлоадами, в Вычислительный кластер выгружается только первый хит. Остальные отбрасываются.

-

Для поведенческих атак, атак типа "Информационная бомба" и "Превышение лимита ресурсов": в Вычислительный кластер выгружаются только первые 10% хитов, обнаруженные в течение часа.

Обычное семплирование

Хиты обрабатываются следующим образом:

-

Если среди хитов в течение часа были обнаружены идентичные хиты, формируется выборка из первых 5 идентичных хитов. Остальные хиты отбрасываются, но их количество записывается.

Хиты идентичны, если имеют одинаковые значения всех следующих параметров:

- Тип атаки

- Параметр, в котором отправлен пэйлоад

- Адрес, на который отправлен хит

- Метод запроса

- Код ответа на хит

- IP-адрес отправителя

-

Выборки из хитов группируются в атаки в списке событий.

В секции События сгруппированные выборки отображаются следующим образом:

Чтобы в списке событий отображались только семплированные хиты, кликните сообщение Семплирование хитов включено. В поисковую строку будет добавлен атрибут sampled, в списке отобразятся только семплированные хиты.

Отброшенные хиты в списке событий

Отброшенные хиты не выгружаются в Вычислительный кластер Вебмониторэкс. Поэтому в списке событий могут отсутствовать отдельные хиты, а также атаки полностью.