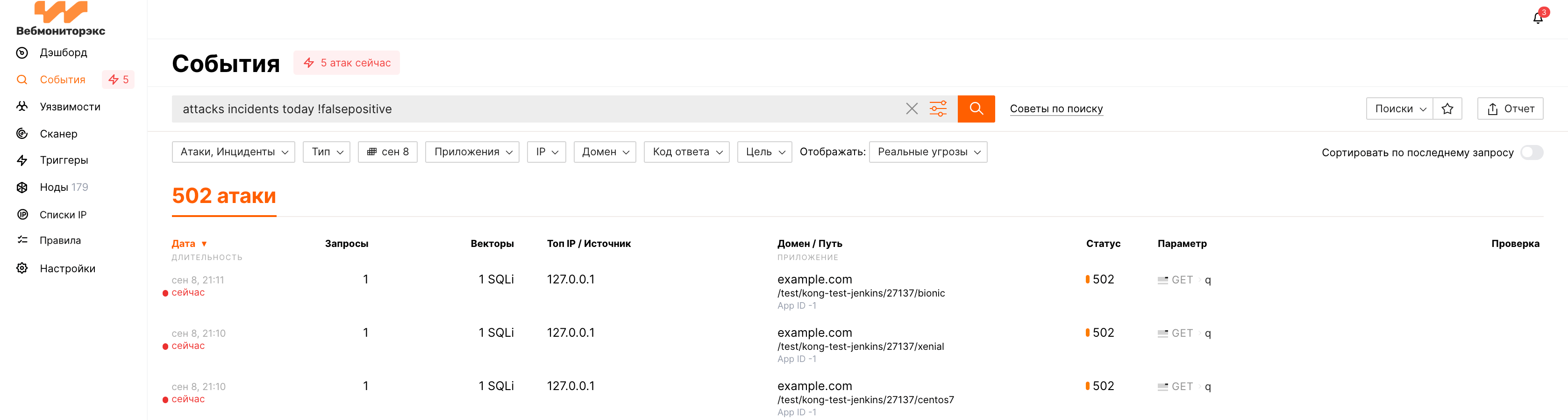

Просмотр событий¶

В секции События Консоли управления Вебмониторэкс доступна информация об обнаруженных атаках, инцидентах и уязвимостях. Для поиска событий вы можете использовать строку поиска, как описано по ссылке, или настроить фильтры поиска вручную.

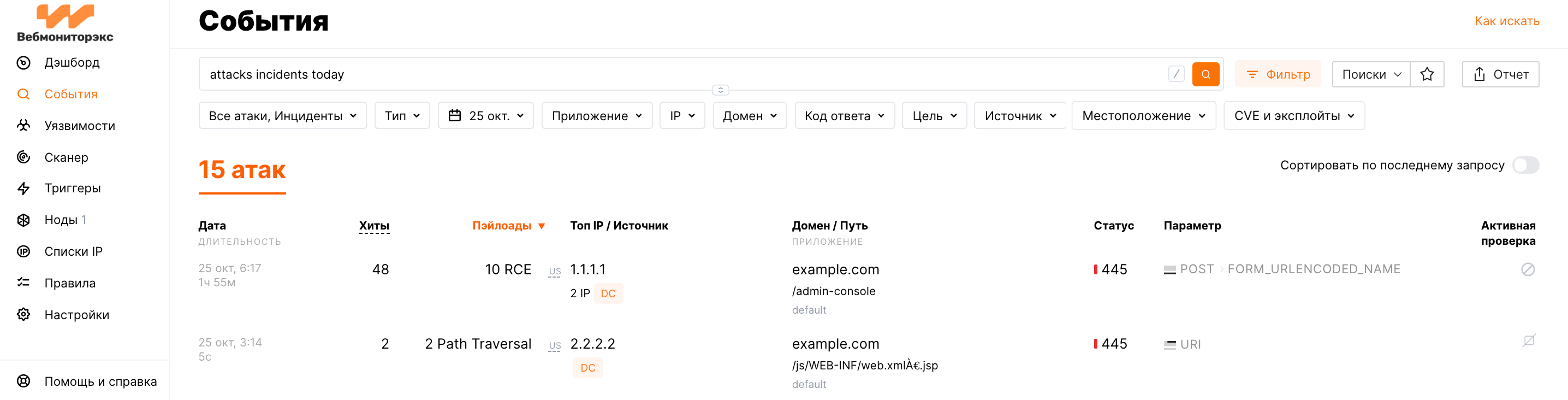

Атаки¶

-

Дата: дата и время получения вредоносного запроса (хита)

- Запросы с одинаковым типом атаки, отправленные в разное время, группируются в одну атаку. Тогда в столбце указывается дата и время выполнения первой атаки и продолжительность атаки.

- Если атака выполняется прямо сейчас, под датой отображается соответствующий индикатор.

-

Запросы: количество вредоносных запросов (хитов) в атаке

-

Векторы: тип атаки и количество уникальных векторов атаки (вредоносных пэйлоадов)

-

Топ IP / Источник: IP‑адрес, с которого был отправлен вредоносный запрос (хит). Если атака велась с нескольких IP‑адресов, отображается только тот адрес, с которого пришло наибольшее количество запросов. Для адреса дополнительно отображаются следующие данные:

- Общее количество IP‑адресов, с которых были отправлены атаки данного типа.

- Страна или регион, в котором зарегистрирован IP‑адрес (если удалось найти в базе IP2Location или подобной).

- Тип источника, например: дата‑центр, которому принадлежит один или несколько IP‑адресов (если удалось найти в базе IP2Location и подобных). Например: Tor, GCP, Proxy или IBM Cloud.

-

Домен / Путь: домен, путь и ID приложения, на которые отправлен вредоносный запрос

-

Цветовой индикатор указывает на статус блокировки атаки:

- Индикатор оранжевый, если все хиты атаки зарегистрированы, но не заблокированы (WAF-нода работает в режиме

monitoring). Если ваше приложение заблокировало атаку, например, вернуло403 Forbiddenна все хиты, индикатор будет оранжевым и код ответа приложения отобразится в столбце Статус - Индикатор красный, если все хиты атаки заблокированы WAF-нодой

- Индикатор красный с белым, если WAF-нода заблокировала только часть хитов и зарегистрировала остальные хиты. Такой случай возможен, если WAF-нода обрабатывает хиты в разном режиме

- Индикатор оранжевый, если все хиты атаки зарегистрированы, но не заблокированы (WAF-нода работает в режиме

-

Статус: ответ защищаемого ресурса на вредоносный запрос. Если ответов несколько, отображается наиболее частый ответ и количество разных ответов. Если WAF-нода заблокировала запрос, отображается код блокировки (

403или пользовательский код). -

Параметр: параметры вредоносного запроса и теги парсеров, примененных к запросу

-

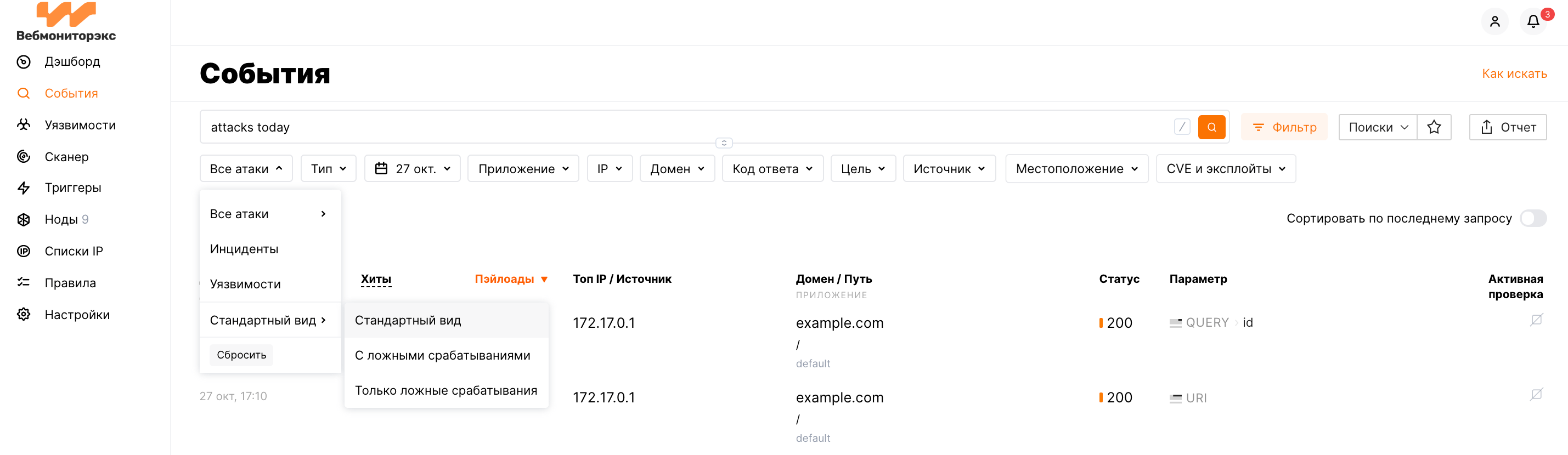

Активная проверка: статус перепроверки атаки. Если атака отмечена как ложное срабатывание, в столбце отображается соответствующая отметка FP и перепроверка атаки не выполняется. Чтобы найти атаки по типу срабатывания, используйте фильтр ниже

Чтобы отсортировать атаки по времени получения последнего запроса, используйте переключатель Сортировать по последнему запросу.

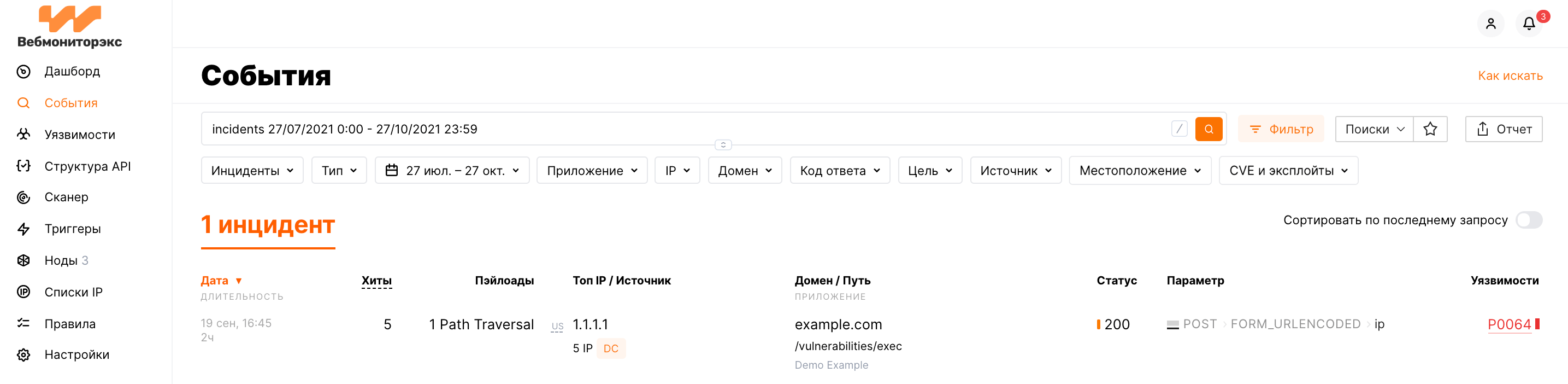

Инциденты¶

Для инцидентов отображаются те же данные, как и для атак, за исключением последнего столбца. Вместо столбца Проверка отображается столбец Уязвимости с названием уязвимости, которую эксплуатирует атака.

При нажатии на уязвимость вы будете перенаправлены на подробное описание уязвимости и инструкции по ее исправлению.

Чтобы отсортировать инциденты по времени получения последнего запроса, используйте переключатель Сортировать по последнему запросу.

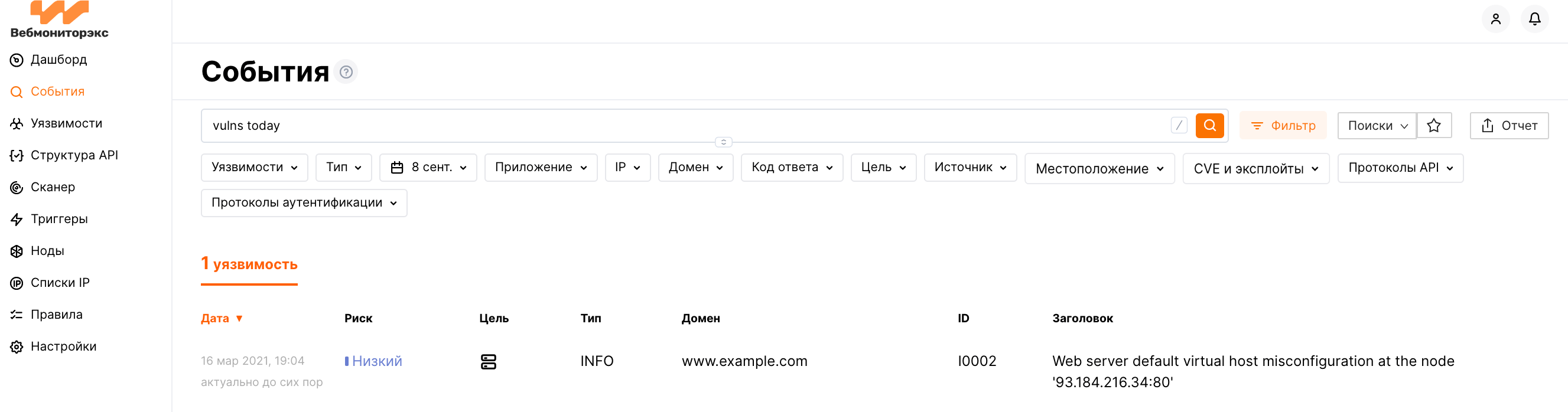

Уязвимости¶

-

Дата: дата и время обнаружения уязвимости

-

Риск: уровень опасности обнаруженной уязвимости

-

Цель: сторона, которой будет нанесен ущерб в случае эксплуатации уязвимости (клиент, сервер)

-

Тип: тип атаки, который эксплуатирует эту уязвимость

-

Домен: домен, на котором обнаружена уязвимость

-

ID: уникальный идентификатор уязвимости в системе Вебмониторэкс

-

Заголовок: заголовок уязвимости

События в настоящий момент¶

Вы можете отслеживать события в режиме реального времени. Если ресурсы вашей компании в настоящий момент получают вредоносные запросы, в Консоли управления Вебмониторэкс появляются следующие элементы:

-

Счетчик событий рядом с секцией События и внутри секции указывает на количество событий, которые произошли за последние 5 минут

-

Специальный индикатор отображается под датой события в таблице с атаками или инцидентами.

Вы также можете добавить ключевое слово now в поисковую строку, чтобы отображать только события, происходящие сейчас:

-

attacks now: отобразить атаки, происходящие в настоящий момент -

incidents now: отобразить инциденты, происходящие в настоящий момент -

attacks incidents now: отобразить атаки и инциденты, происходящие в настоящий момент