Игнорирование определенных типов атак¶

С помощью правила Игнорировать типы атак вы можете выключить обнаружение определенных типов атак в частях запросов к вашим приложениям.

По умолчанию нода Вебмониторэкс реагирует на признаки всех типов атак вне зависимости от части запроса, в которой они переданы. Однако в некоторых случаях наличие признаков атак в некоторых частях запросов является нормой. Например, когда пользователь добавляет пост с описанием возможных SQL‑инъекций на форум администраторов баз данных.

В данных случаях обнаружение признаков атак является ложным срабатыванием. Чтобы избежать ложных срабатываний на легитимные запросы, вы можете адаптировать стандартные правила обнаружения атак под особенности приложения. Один из способов — выключить обнаружение определенных или типов атак в частях запросов к вашим приложениям с помощью правила Игнорировать типы атак.

Создание и применение правила¶

Вы можете создать и применить правило как в секции События в Консоли управления, так и в секции Правила:

-

В секции События правила создаются с предзаполненным описанием приложения или части приложения, к которой они применяются. Описание соответствует запросу, рядом с которым вы нажали кнопку Правило при анализе запроса.

Чтобы завершить создание правила, достаточно настроить тип действия правила и убедиться, что все части правила описаны корректно.

-

В секции Правила все части правила необходимо заполнить вручную.

Чтобы создать и применить правило в секции Правила:

-

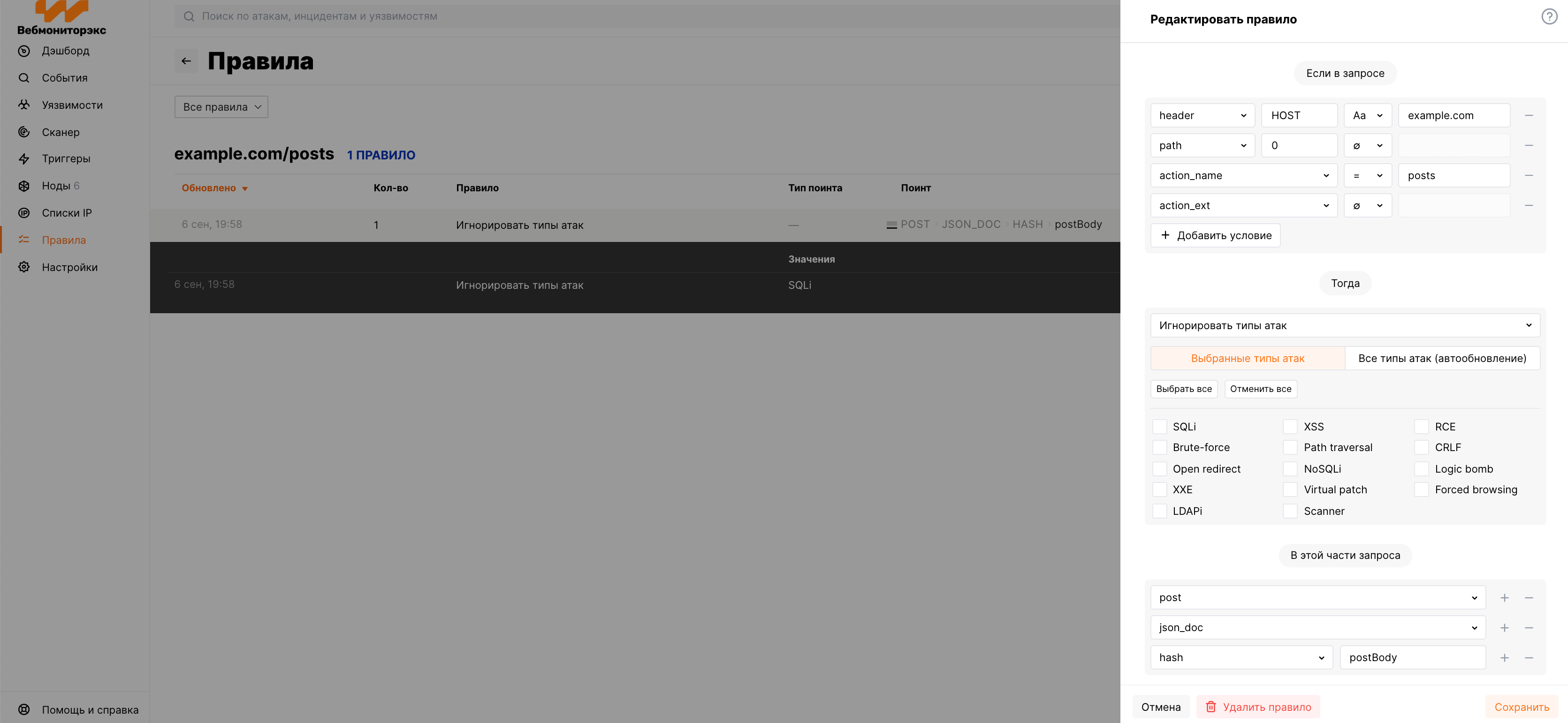

Создайте правило Игнорировать типы атак в секции Правила в Консоли управления Вебмониторэкс.

Правило состоит из следующих частей:

- Условие описывает приложение или часть приложения, к которой необходимо применить правило.

-

Типы атак, которые необходимо игнорировать в указанной части запроса.

- На вкладке Выбранные типы атак вы можете выбрать один или несколько типов атак из тех, которые нода Вебмониторэкс может обнаружить на момент создания правила.

- Если выбрана вкладка Все типы атак (автообновление), нода Вебмониторэкс будет игнорировать как типы атак, известные на момент создания правила, так и добавленные позже. Например: если Вебмониторэкс добавит обнаружение нового типа атаки, нода автоматически начнет игнорировать признаки нового типа атаки в указанном элементе запроса.

-

Часть запроса определяет элемент исходного запроса, в котором не нужно искать признаки указанных типов атак.

-

Дождитесь, пока завершится компиляция индивидуального набора правил.

Пример правила¶

Допустим, когда пользователь подтверждает публикацию поста на форуме, клиент отправляет POST‑запрос на эндпоинт https://example.com/posts/:

-

Текст поста отправляется в параметре

postBodyв теле запроса. В тексте поста могут встречаться команды SQL, которые Вебмониторэкс может определить как вредоносный пэйлоад. -

Тело запроса имеет тип

application/json.

Пример cURL‑запроса с признаками SQL‑инъекции:

curl -H "Content-Type: application/json" -X POST https://example.com/posts -d '{"emailAddress":"johnsmith@example.com", "postHeader":"SQL injections", "postBody":"My post describes the following SQL injection: ?id=1%20select%20version();"}'

Чтобы отключить обнаружение SQL-инъекций в параметре postBody в запросах к https://example.com/posts/, вы можете настроить правило следующим образом: